|

| Photo by Tima Miroshnichenko, Pexels |

Zero Trust Architecture 零信任架構介紹|8 家 Cyber Security 領先公司評比 (部分試閱)

閱讀重點

- 隨著雲計算高速發展,企業往雲端發展、雲端 SaaS 軟體的應用趨勢明確,無論經濟是否放緩,Cyber Security 是企業必須持續投資的領域

- Cyber Security 的市場到 2027 的年複合成長率達 13.6%,規模接近 3000 億美元

- 2022 年拜登簽署行政命令,美國政府機構將採用「零信任架構」(Zero Trust Architecture),促進該領域高速成長、龐大的商機

- Gartner 的魔力象限提供有效篩選 Cyber Security 領域最具前瞻性、最具執行力的領先公司

- 透過 8 個量化指標評量以 Gartner 魔力象限篩選出的 8 家 Cyber Security 領先公司 Zscaler、Crowdstrike、Palo Alto Networks 為 8 個指標評量出的最佳 Cyber Security 公司,ZScaler、Crowdstrike 為策略合作夥伴,三家公司上季都交出超預期、指引的財報,後續文章將再針對個別公司進行分析

- Zscaler、Palo Alto Networks、Cloudflare 為 Zero Trust Policy Engine 領域業務重疊的競爭公司,Cloudfalre 上季交出超預期、指引的財報,自由現金流雖轉正,但仍需持續觀察

Cyber Security 網路資安重要性

隨著網路的快速普及,2021 年每小時有 97 件網路犯罪事件發生,每小時的損失高達 78 萬美元,分別是 2001 年的 16 倍、383 倍,2021 年網路資安造成的損失高達 50 億美金,且呈現拋物線增加趨勢,網路資安領域有龐大的商機。

隨著企業持續往雲端運算發展、雲端 SaaS 軟體應用的普及,網路安全成為無論經濟成長是否趨緩,企業仍需要持續投資的產業。

|

| Source: Surfshark |

Cyber Security 市場

2022Q2 開始全球經濟成長放緩,企業開始降本增效、甚至裁員,但雲端三巨頭 Amazon AWS、Microsoft Azure、Google Cloud 在 Q2 財報除了維持 3 成以上的營收成長外,仍繼續看好其成長性,顯示企業採用雲端服務的比例仍高速擴增。

根據 Statista 的資料,2021 年全球 Cyber Security 市場為 1,390 億美元,到 2027 年成長為 2,987 億,年複合成長率達 13.6%,Statista 的估計於 2022 年 7 月更新,已考慮俄烏戰爭的衝擊,即使在經濟成長趨緩背景下,預期成長性仍不受影響。

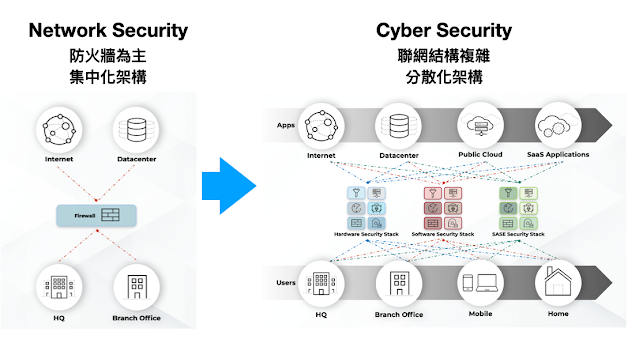

Network Security vs Cyber Security

Network Security

企業網路安全過去都是以防火牆為主的集中式架構,基於傳統的「堡壘、護城河」概念,區隔防火牆內、外裝置,聯網裝置也較單純,主要是電腦、印表機、伺服器、資料中心的架構,當時的資安稱為 Network Security。

|

| Source: Palo Alto Network、美股探路客整理 |

Cyber Security

隨著企業網路往雲端移動,混合 Work From Home 的工作模式,防火牆外需要連入的裝置除了電腦外,公有及私有的手機、平板、IOT 裝置等越來越複雜,加上外部雲端的 SaaS 軟體服務成為主流,傳統防火牆的集中式架構,已無法滿足複雜的資安需求,企業網路安全進階至所謂的 Cyber Security。

防火牆架構 vs 零信任架構

Zero Trust Architecture 零信任架構

2021 年 8 月白宮召開資安會議,2022 年 1 月拜登簽署行政命令,美國政府機構在網路安全上將使用「零信任架構」(ZTA, Zero Trust Architecture),在了解 Cyber Security 資安產業,務必需要先了解什麼是「零信任架構 ZTA」,才能探討其衍生出的龐大商機。

|

| Source: White House Website |

什麼是 Zero Trust?

零信任 Zero Trust 是 2010 年 Forrest Research 提出的一種維護網路安全的架構,簡單說就是 “Never Trust, Always Verify”「永不信任、一律驗證」,在授予任何人員、任何裝置連接、存取系統資料、應用程式權限前,都必須先經過驗證,並僅給予最低程度的權限,而且連線過程中,仍持續不斷進行安全驗證。

零信任的目標在降低組織在現代網路環境上,遭受網路攻擊的風險,預設網路內、外的所有裝置、使用者、網路區段都不受信任,認為可能是威脅,運作基本分為三個步驟:

- Identify 識別驗證: 所有使用者、連線裝置都需先經過驗證,再授予存取信任

- Context 事件政策: 政策上只提供執行當下工作所需的最低存取、執行應用軟體權限

- Security 信任並非永久,不斷重複驗證: 持續實時分析,一旦使用者、裝置的風險升高,就立刻將連線終止

Zero Trust 運作步驟

|

| Source: ZScaler |

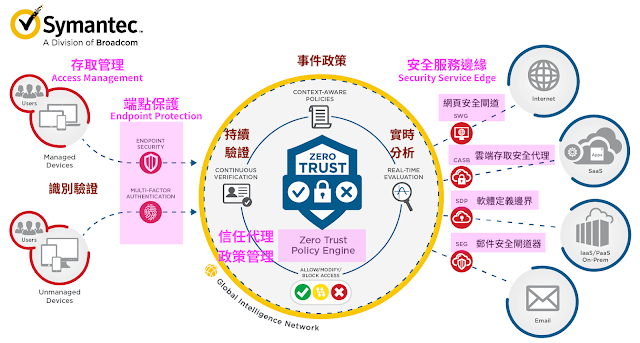

Zero Trust Architecture 零信任架構

在架構上,依據 Gartner 的定義,Zero Trust Architecture 可分為

- 驗證使用者、連線裝置的 Access Management 存取管理

- 連結服務的 Endpoint 端點

- 決定信任及服務政策的 Zero Trust Policy Engine 零信任政策引擎

- 管理連接服務對象的 Security Service Edge 安全服務邊緣,包含

- 連結互聯網服務的 SWG (Secure Web Gateway)

- 連結雲端 SaaS 服務的 CASB (Cloud Access Security Broker)

- 連結公司內部 IaaS/PaaS 服務的軟體定義邊界 SDP (Soft Defined Perimeter)

- 電子郵件安全閘道器等 SEG (Secure Email Gateway)

雖然有眾多專有名詞,字面意義艱澀難懂,希望透過下圖的零信任政策基本架構,幫助理解實際意義。

- 左側為要連入的使用者、裝置 (決定人員、裝置的驗證稱為存取管理 Access Management)

- 端點保護技術 (Endpoint Protection) 會持續不斷驗證連入裝置,確保不會對網路造成威脅

- 右側為連入的使用者或裝置要存取、使用的服務 (統稱為安全服務邊緣 Serucity Service Edge)

- 中間是零信任政策控制引擎 Zero Trust Policy Engine,在使用者、裝置通過驗證後,依據人員權限、需求的服務,給予最低存取及使用權限,並持續實時分析、確保連線安全

Zero Trust Architecture 零信任政策架構

|

| Source: Symantec |

Cyber Security 領域及公司

Cyber Security 領域涵蓋傳統的 Network Security,因此領域內公司眾多,下圖左側為偏向傳統的方案的公司,例如較為熟知的 Trend Micro 趨勢科技、Norton、Avast、Fortinet 等,右側則為新進的競爭廠商,例如 Okta、Palo Alto Networks、Cloudflare、Zscaler、Crowdstrike、Splunk 等,本文主要介紹位於右側、具高速成長商機的公司。

|

| Source: Granite Bay Capital |

Gartner 魔力象限篩選行業領先公司

如何在眾多 Cyber Security 公司中篩選出領先公司進一步評估呢?

一個很好的方式是利用諮詢顧問機構 Gartner 的魔力象限 Magic Quadrant,魔力象限的橫軸是企業前瞻性 Visionary、縱軸是執行力 Ability to Execute,透過這兩個維度對領域內的企業進行評等,越右上方的公司就是該領域最具競爭力、最有前瞻性的領導公司。

以下針對幾個 Cyber Security 的領域進行篩選,並比較兩個年度了解變化的趨勢:

- Access Management 存取管理

- Endpoint Protection 端點保護

- Secure Service Edge 安全服務邊緣

- Web Application and API Protection 網站應用及應用程式介面防護

Access Management 存取管理 (識別驗證 Identify)

2020 年領導公司為 Microsoft、Ping Identity、Okta,2021 年 Okta 明顯領先所有公司,此領域因 佔 Microsoft 營收比重低,故考慮 Okta 及 Ping Identity 兩家公司。

Endpoint Protection Platform 端點保護

2019 年領導廠商為 Microsoft、Crowdstrike、Symantec,到了 2021 年 Crowdstrike 在前瞻性領先、SentinelOne 雖然排名落後於 Trend Micro 趨勢科技,但從 2019 年明顯落後進入具備競爭力的地位,Trend Micro 在日本上市、美國 ADR 成交量有限,因此考慮 Crowdstrike、SentinelOne 兩家公司。

|

Security Service Edge 安全服務邊緣

2020、2022 年的領導廠商均為 Zscaler,Netskope、Palo Alto Networks 2022 年逐步崛起,但 Netskope 原計畫 2022 年上市,不過目前時程未確定,因此不列入評估。

Web Application and API Protect 網頁應用及應用程式介面保護

2021 年領導廠商為 Akamai,2022 年 8 月則 Cloudflare 進入具競爭力的右上方象限,Imperva 因尚未上市故不納入本次分析。

Cyber Security 公司比一比

依據 Gartner 魔力象限的篩選,本文共評估 Okta、Ping Identity、Crowdstrike、SentinelOne、ZScaler、Palo Alto Networks、Akamai、Cloudflare 等 8 家公司。

以下就市值及營收成長率、估值 (PS Ratio 及 EV/Sales)、自由現金流 (Free Cash Flow)、Rule of 40、毛利率 (Gross Margin)、淨收入留存率 (Net Dollar Retention)、年度經常收入成長率 (ARR growth) 等 8 個維度的定量分析,篩選出最具競爭力的 cyber security 公司,後續文章會再針對篩選出最具競爭力的公司進行個別的詳細介紹與追蹤。

公司基本資料、年營收成長率

在投資考量上,成立超過 10 年且市值低於 10 億的公司風險較高,如 Ping Identity,較不建議考慮;營收成長率低於 30%,例如 Akamai、Ping Identity,不屬於高速成長的公司,也考慮排除。

|

| Source: 美股探路客 |

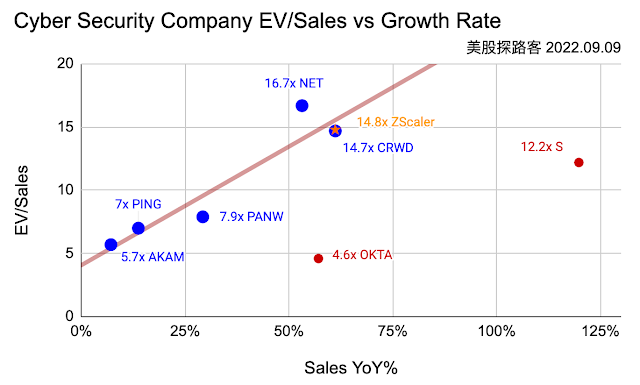

NTM PS Ratio、EV/Sales 估值比較

以未來 12 個月的市銷率 NTM PS Ratio 為縱軸、Sales YoY % 營收成長率為橫軸,得到公司估值比較圖,繪製趨勢線時,排除兩個數值明顯離群的 SentinelOne、Okta。

經過觀察,可以將這 9 家公司分為三個族群:

- 離群 outlier 的 SentinelOne、Okta (後續在自由現金流部分可佐證估值偏低原因)

- PS < 10x 的 Palo Alto Networks (PANW)、Ping Identity (PING)、Akamai (AKAM)

- PS > 15x 的 Cloudflare (NET)、ZScaler (ZS)、Crowdstrike (CRWD)

Crowdflare (NET) 估值偏離趨勢線上方較多,Palo Alto Networks (PANW) 則估值相對偏低。

PS Ratio 市銷率 vs 營收成長率 YoY

如果以企業價值/營收的比值 (Enterprise Value / Sales) 為縱軸、營收成長率為橫軸,得到的公司估值比較圖與市銷率 PS Ratio 得到的結果相仿,依舊是 Crowdflare (NET) 高於趨勢線、PANW 低於趨勢線,SentinelOne 及 Okta 仍然離群。

EV/Sales 企業價值/營收 vs 營收成長率 YoY

|

| Source: 美股探路客 |

Free Cash Flow (FCF) 自由現金流

由於聯準會持續升息,高利率環境下高成長科技公司估值承壓,對於無法產生正向自由現金流的公司,等於處於燒錢狀態,估值壓力更大,因此以過去 4 季的 FCF 趨勢為標準,篩選優質的 cyber security 公司。

其中最健康的為 Crowdstrike、ZScaler、Palo Alto Networks、Akamai 等四家公司,Cloudflare 的自由現金流狀況並不理想。

SentinelOne FCF 為負、Okta 趨勢向壞

下圖 Okta FCF 趨勢轉負,SentinelOne 均為負數且趨勢向壞,可以大致解釋 Okta、SentinelOne 的估值偏低、離群的現象。

|

| Source: 美股探路客 |

以下內容限閱請至 PressPlay 會員專區閱讀: https://www.pressplay.cc/link/3B77C84CE5

美股探路客 PressPlay 國際創投視野|高成長投資學 訂閱專案上線了!每週提供一篇高成長賽道、公司深度研究,每月一篇市場趨勢、總體經濟分析文,專屬互動社群提供市場、產業資訊,幫助投資人以國際創投視野投資佈局,掌握高成長投資契機,請點擊下方圖片試閱文章、訂閱!

0 comments